在系統處理能力提高的同時,系統的連接能力也在不斷的提高。但在連接能力信息、流通能力提高的同時,基于網絡連接的安全問題也日益突出,整體的信息安全主要表現在以下幾個方面:網絡的物理安全、網絡拓撲結構安全、網絡系統安全、應用系統安全和網絡管理的安全等。因此計算機安全問題,應該像每家每戶的防火防盜問題一樣,做到防范于未然。甚至不會想到你自己也會成為目標的時候,威脅就已經出現了,一旦發生,常常措手不及,造成極大的損失。

網絡應分區而制,且基于區域間流量流向管理,關于安全區的建設在3.2小節已有介紹;還需要一套安全區間管理系統,用于管理內網安全。安全劃分應以安全屬性歸類,以安全級別分區,各區具有自己獨立的Vlan劃分,Vlan劃分應以不連續且無顯眼注釋。

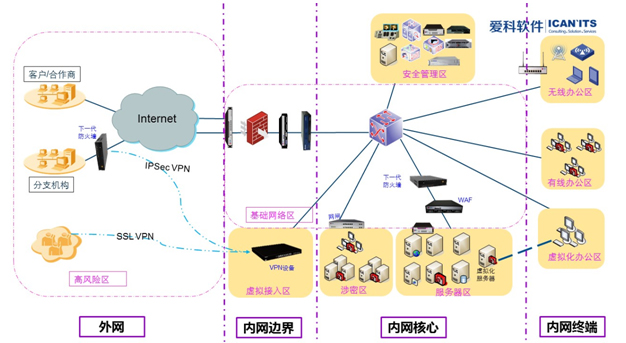

下圖介紹更詳細分區辦法:

網絡分區分級管理辦法如下:

一級核心安全區:涉密區

二級核心安全區:服務器區和安全管理區

三級內網終端區:無線辦公區、有線辦公區、虛擬化辦公區

四級內網邊界區:基礎網絡區、虛擬接入區

五級外網區:Internet、分支機構、供貨商、客戶、臨時用戶等

各安全間管理建議:級別越高安全管理系數越高,各區間應基于訪問、查看、操作、修改、拷貝和協議連接等維度進行安全管理定義,定義單向訪問還是雙向訪問。

網絡安全制度建設

網絡安全管理五套基本管理制度:

制度一(安全區間管理制度):根據自身業務特點定義各安全區間流量流向規則,如單向訪問還是雙向訪問、可讀還是可操作等。

制度二(網絡設備管理制度):定義網絡設備接入、運維管理制度。

制度三(上網行為管理制度):上網用戶分級制,不同級別用戶上網權限不同。

制度四(外網接入管理制度):管理外網接入用戶制度,對外網可訪問的服務器及訪問范圍嚴格制度化管理。

網絡安全管理系統建設

網絡安全管理上主要依賴三套工具系統完成管理,又細分為九個模塊:

| 工具系統 | 模塊 | 主要職能 |

部署工具 |

提升能力 |

威脅情報管理系統 |

網絡威脅情報 |

主要是網絡威脅數據和網絡病毒威脅情報的實時監控、日志記錄和統計報表,包括:網絡攻擊、APT攻擊、DDOS攻擊、網絡入侵、防火墻穿透、網絡病毒、木馬、釣魚網站、垃圾郵件等,輸出網絡威脅情報報表 |

IDS、病毒威脅發現設備、網絡行為發現、防火墻、上網行為管理設備 |

提升網絡入侵、上網安全、上網行為、網絡病毒等風險管理能力,即識別能力 |

穩定性監控系統 |

網絡設備運維 |

主要監控網絡設備、網絡安全設備的運行情況進行監控 |

日志審計系統、安全運維管理中心 |

提升網絡設備運行穩定性安全檢查能力和安全監控能力,即檢測能力 |

網絡流量管理系統 |

邊界安全管理 |

主要對網絡接入的邊界安全,抵御外網攻擊和入侵為主,安全接入為輔;中高端網絡建議子方案拓撲圖所示采用專業設備解決邊界安全;小型和soho型網絡建議用下一代防火墻代替所有設備做網絡邊界安全管理。 |

UTM或下一代防火墻 |

提升邊界網絡安全防御能力 |

VPN安全接入 |

VPN用戶較多且具備分支機構的企業,建議使用帶防火墻功能的專業VPN設備作安全接入;專業VPN可以將VPN用戶定義為多個安全區,且可定義各區間互訪規則,以及VPN區與內網各區間的安全訪問。 |

專業VPN設備 |

提升接入控制能力,即防御能力 |

|

上網安全管理 |

對于用戶上網安全應從四個方面管理(網絡防病毒木馬、防釣魚、防垃圾郵件、)保障用戶上網安全性。 |

網絡防病毒或下一代防火墻 |

提升上網縱深防護能力,即防御能力 |

|

上網行為管理 |

對于用戶上網行為應從六個方面(上網應用管理、上網流量管理、訪問網站管理、上網言論管理、外發數據管理、郵件收發管理)進行細致化的行為管理,確保上網行為合規性。 |

上網行為管理 |

提升互聯網訪問控制能力,即防御能力 |

|

內網流量管理 |

對于內網之間流量進行監控和管理,在網絡安全事件爆發時,可實現網絡間隔離 |

下一代防火墻 |

提升安全區間訪問控制能力,即防御能力 |

|

安全管理區管理 |

安全管理區以安全監控和管理設備為主,應注意監控和管理接口分開。 |

下一代防火墻 |

防止設備被破解和日志篡改的風險,提升安全監控能力,即檢測能力 |

|

涉密區安全管理 |

涉密區與內網安全管理應與內網物理隔離,數據交互應以非網絡方式傳輸。 |

網閘或光盤擺渡機 |

關鍵安全區隔離防護,提升防御能力。 |

網絡安全管理服務

網絡安全管理需要的服務有:網絡安全架構咨詢與設計服務、網絡安全產品方案設計與實施服務、網絡安全產品加固與優化服務、網絡威脅情報服務、網絡安全事件應急服務、網絡應急保障服務等。

根據網絡規模和信息安全級別設計自有安全安全服務體系,以及響應措施,能夠有效提升網絡事件響應能力、災難恢復能力、應急保障能力。